Un VPN, ou réseau privé virtuel, est un tunnel sécurisé entre votre appareil et l’internet. Les VPN vous protègent contre l’espionnage, les interférences et la censure. Voici ce que vous devez savoir sur le sujet :

Qu’est-ce qu’un VPN ?

Un VPN (réseau privé virtuel) est un service qui crée une connexion en ligne sécurisée et cryptée. Les internautes peuvent utiliser un VPN pour se donner plus de confidentialité et d’anonymat en ligne ou pour contourner les blocages et la censure basés sur la géographie. Les VPN étendent essentiellement un réseau privé sur un réseau public, ce qui devrait permettre à un utilisateur d’envoyer et de recevoir des données en toute sécurité sur l’internet.

En général, un VPN s’utilise sur un réseau moins sécurisé, tel que l’internet public. Les fournisseurs d’accès à Internet (FAI) ont normalement un aperçu assez large des activités d’un client. En outre, certains points d’accès Wi-Fi (AP) non sécurisés peuvent constituer un moyen pratique pour les attaquants d’accéder aux données personnelles d’un utilisateur. Un internaute peut utiliser un VPN pour éviter ces empiètements sur la vie privée.

Les VPN peuvent être utilisés pour masquer l’historique du navigateur d’un utilisateur, son adresse IP (Internet Protocol) et son emplacement géographique, son activité sur le web ou les appareils utilisés. Toute personne se trouvant sur le même réseau ne pourra pas voir ce que fait un utilisateur de VPN. Cela en fait un outil de choix pour la protection de la vie privée en ligne.

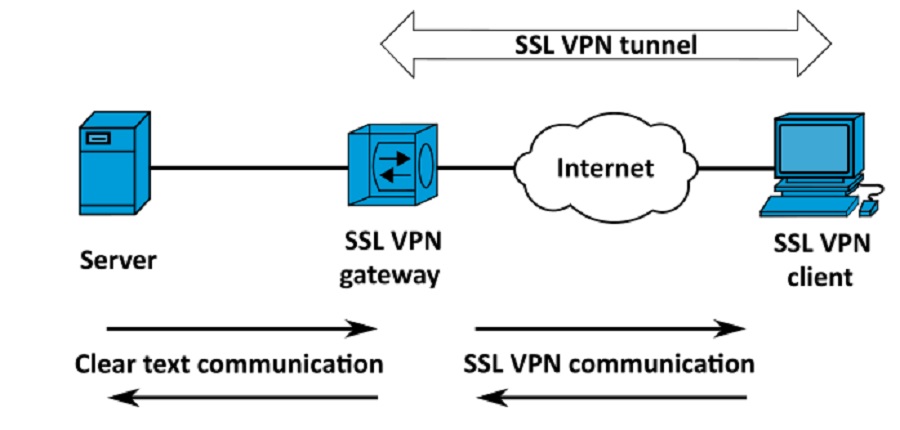

Un VPN utilise des protocoles de tunnellisation pour crypter les données à l’émission et les décrypter à la réception. Les adresses réseau d’origine et de réception sont également cryptées afin d’assurer une meilleure sécurité des activités en ligne.

Les applications VPN sont souvent utilisées pour protéger les transmissions de données sur les appareils mobiles. Elles peuvent également être utilisées pour visiter des sites web dont l’accès est limité par l’emplacement. Il ne faut toutefois pas confondre l’accès sécurisé via un VPN mobile avec la navigation privée. La navigation privée n’implique pas de cryptage ; il s’agit simplement d’un paramètre optionnel du navigateur qui empêche la collecte des données identifiables de l’utilisateur.

🔗 Article à lire : Qu’est ce que le Streaming ? Définition, Usages et Acteurs Clés

Comment fonctionnent les VPN ?

À son niveau le plus élémentaire, le tunnelage VPN crée une connexion point à point à laquelle les utilisateurs non autorisés ne peuvent pas accéder. Pour créer le tunnel, un protocole de tunnellisation est utilisé sur les réseaux existants. Les différents VPN utilisent différents protocoles de tunneling, tels que OpenVPN ou Secure Socket Tunneling Protocol (SSTP). Le protocole de tunneling utilisé peut dépendre de la plate-forme sur laquelle le VPN est utilisé, comme le SSTP utilisé sur le système d’exploitation Windows, et fournira un cryptage des données à des degrés divers. Le dispositif d’extrémité doit exécuter un client VPN (application logicielle) localement ou dans le nuage. Le client s’exécutera en arrière-plan. Le client VPN n’est pas visible pour l’utilisateur final, sauf s’il crée des problèmes de performance.

En utilisant un tunnel VPN, l’appareil d’un utilisateur se connectera à un autre réseau, en cachant son adresse IP et en cryptant les données. C’est ce qui permettra de cacher les informations privées aux attaquants ou à d’autres personnes qui espèrent avoir accès aux activités d’un individu. Le tunnel connectera l’appareil d’un utilisateur à un nœud de sortie situé dans un autre endroit distant, ce qui donne l’impression que l’utilisateur se trouve dans un autre endroit.

Les VPN associent l’historique de recherche d’un utilisateur à l’adresse IP du serveur VPN. Les services VPN ont des serveurs situés dans différentes zones géographiques, ce qui donne l’impression que l’utilisateur pourrait provenir de n’importe lequel de ces endroits.

L’impact sur la connexion internet

Les VPN peuvent affecter les performances de nombreuses manières, comme la vitesse des connexions internet des utilisateurs, les types de protocoles qu’un fournisseur de VPN peut utiliser et le type de cryptage utilisé. Dans l’entreprise, les performances peuvent également être affectées par une mauvaise qualité de service (QoS) qui échappe au contrôle du département des technologies de l’information (IT) d’une organisation.

Un kill switch est une fonction de sécurité de dernier recours dans certains produits VPN. Si la connexion est interrompue, le kill switch déconnecte automatiquement l’appareil d’Internet pour éliminer le risque d’exposition de l’adresse IP.

Il existe deux types de kill switch :

- Les protocoles kill switch actifs (Active kill switch protocols) empêchent les appareils de se connecter à des réseaux non sûrs lorsque l’appareil est connecté au VPN. En dehors des perturbations du serveur, il est désactivé lorsqu’il n’est pas connecté au VPN.

- Les protocoles kill switch passifs (Passive kill switch protocols) sont plus sûrs. Ils empêchent l’appareil de se connecter à des connexions non VPN même lorsqu’il est déconnecté du serveur VPN.

A quoi sert un VPN ?

Les VPN sont utilisés pour la confidentialité virtuelle à la fois par les utilisateurs normaux d’Internet et par les organisations. Les organisations peuvent utiliser les VPN pour s’assurer que les utilisateurs extérieurs qui accèdent à leur centre de données sont autorisés et utilisent des canaux cryptés. Ils peuvent également être utilisés pour se connecter à une base de données de la même organisation située dans une zone différente.

Les VPN peuvent également être utilisés pour permettre aux employés à distance, aux travailleurs indépendants et aux voyageurs d’affaires d’accéder à des applications logicielles hébergées sur des réseaux propriétaires. Pour accéder à une ressource restreinte par le biais d’un VPN, l’utilisateur doit être autorisé à utiliser le réseau privé virtuel et fournir un ou plusieurs facteurs d’authentification. Il peut s’agir de mots de passe, de jetons de sécurité ou de données biométriques.

Lorsqu’il surfe sur le web, un internaute peut faire en sorte qu’un attaquant ait accès à des informations, notamment ses habitudes de navigation ou son adresse IP. Si le respect de la vie privée est une préoccupation, un VPN peut apporter aux utilisateurs une certaine tranquillité d’esprit. Le cryptage, l’anonymat et la possibilité de contourner les contenus bloqués géographiquement sont les éléments que la plupart des utilisateurs trouvent précieux dans un VPN.

La possibilité de contourner le contenu bloqué d’un autre pays, par exemple, peut être extrêmement utile pour les journalistes. Par exemple, si un pays est susceptible de bloquer le contenu internet d’entités étrangères, les journalistes pourraient utiliser un VPN pour faire croire qu’ils se trouvent dans ce pays.

A quoi servent les protocoles VPN?

Les protocoles VPN garantissent un niveau de sécurité approprié aux systèmes connectés lorsque l’infrastructure réseau sous-jacente ne peut l’assurer à elle seule. Plusieurs protocoles différents peuvent être utilisés pour sécuriser et crypter les données. Il s’agit notamment des protocoles suivants :

- IP Security (IPsec)

- Secure Sockets Layer (SSL) et Transport Layer Security (TLS)

- Point-to-Point Tunneling Protocol (PPTP)

- Layer 2 Tunneling Protocol (L2TP)

- OpenVPN

Avantages et limites de l’utilisation d’un VPN

Les avantages de l’utilisation d’un VPN sont les suivants :

- La possibilité de cacher l’adresse IP et l’historique de navigation d’un utilisateur

- Ces connexions sécurisées avec des données cryptées

- Contourner les contenus géo-bloqués

- La difficulté pour les annonceurs de cibler les publicités sur des individus.

Toutefois, l’utilisation d’un VPN présente des limites, notamment les suivantes :

- Tous les appareils ne prennent pas forcément en charge un VPN.

- Ils ne protègent pas contre toutes les menaces.

- Les VPN payants sont des options plus fiables et plus sûres.

- Ils peuvent ralentir les vitesses d’Internet.

- L’anonymat par le biais des VPN a certaines limites – par exemple, l’empreinte digitale du navigateur est toujours possible.

Tout dispositif qui accède à un réseau isolé par le biais d’un VPN présente un risque d’introduction de logiciels malveillants dans cet environnement réseau, à moins que le processus de connexion au VPN ne prévoie l’évaluation de l’état du dispositif de connexion. En l’absence d’une inspection visant à déterminer si le dispositif de connexion est conforme aux politiques de sécurité de l’entreprise, les attaquants disposant d’informations d’identification volées peuvent accéder aux ressources du réseau, notamment aux commutateurs et aux routeurs.

Au-delà des VPN, les experts en sécurité recommandent aux administrateurs réseau d’envisager d’ajouter des composants de périmètre défini par logiciel (SDP) à leur infrastructure de protection VPN afin de réduire les surfaces d’attaque potentielles. L’ajout de programmes SDP donne aux moyennes et grandes entreprises la possibilité d’utiliser un modèle de confiance zéro pour l’accès aux environnements réseau sur site et dans le cloud.

Types de VPN

Les administrateurs réseau disposent de plusieurs options lorsqu’il s’agit de déployer un VPN, notamment les suivantes.

VPN d’accès à distance

Les clients d’accès à distance se connectent à un serveur de passerelle VPN sur le réseau de l’organisation. La passerelle demande au dispositif d’authentifier son identité avant d’accorder l’accès aux ressources du réseau interne. Ce type s’appuie généralement sur IPsec ou SSL pour sécuriser la connexion.

VPN site à site

En revanche, un VPN site à site utilise un dispositif de passerelle pour connecter l’ensemble d’un réseau situé à un endroit donné à un réseau situé à un autre endroit. Les dispositifs des nœuds finaux dans l’emplacement distant n’ont pas besoin de clients VPN car la passerelle gère la connexion. La plupart des VPN site à site se connectant sur Internet utilisent IPsec. Il est également courant qu’ils utilisent des connexions MPLS (Multiprotocol Label Switching) plutôt que l’Internet public pour transporter les VPN site à site. Il est possible d’avoir une connectivité de couche 3 (VPN IP MPLS) ou de couche 2 (service de réseau local privé virtuel) sur les liaisons de transport de base.

VPN mobile

Dans un VPN mobile, le serveur se trouve toujours à la périphérie du réseau de l’entreprise, permettant un accès sécurisé par tunnel aux clients authentifiés et autorisés. Cependant, les tunnels VPN mobiles ne sont pas liés à des adresses IP physiques. Au contraire, chaque tunnel est lié à une adresse IP logique. Cette adresse IP logique reste celle de l’appareil mobile. Un VPN mobile efficace fournit un service continu aux utilisateurs et peut passer d’une technologie d’accès à l’autre et à plusieurs réseaux publics et privés.

VPN matériel

Les VPN matériels offrent un certain nombre d’avantages par rapport aux VPN logiciels. En plus d’offrir une sécurité renforcée, les VPN matériels peuvent assurer l’équilibrage des charges pour les clients importants. L’administration est gérée par une interface de navigateur Web. Un VPN matériel est plus coûteux qu’un VPN logiciel. En raison de ce coût, les VPN matériels sont plus viables pour les grandes entreprises. Plusieurs fournisseurs proposent des dispositifs qui peuvent fonctionner comme des VPN matériels.

Appareil VPN

Un dispositif VPN, également connu sous le nom de dispositif de passerelle VPN, est un périphérique réseau doté de fonctions de sécurité améliorées. Également connu sous le nom d’appliance VPN SSL, il s’agit d’un routeur qui assure la protection, l’autorisation, l’authentification et le chiffrement des VPN.

Réseau privé virtuel multipoint dynamique (DMVPN)

Un DMVPN échange des données entre des sites sans avoir besoin de passer par le serveur ou le routeur VPN du siège d’une entreprise. Un DMVPN crée un service VPN maillé qui fonctionne sur les routeurs VPN et les concentrateurs de pare-feu. Chaque site distant dispose d’un routeur configuré pour se connecter à l’appareil du siège de l’entreprise (hub), ce qui lui donne accès aux ressources disponibles. Lorsque deux rayons doivent échanger des données entre eux – pour un appel téléphonique en voix sur IP (VoIP), par exemple – le rayon contacte le hub, obtient les informations nécessaires sur l’autre extrémité et crée un tunnel VPN IPsec dynamique directement entre eux.

Fournisseurs et produits VPN

Les services VPN sont disponibles sous forme d’options gratuites ou payantes. Les options payantes des fournisseurs ont tendance à être recommandées plus souvent que les options gratuites, cependant. Parmi les nombreux vendeurs de VPN, on peut citer les suivants :

- NordVPN contient une forte collection de fonctionnalités de sécurité avec une grande collection de serveurs. NordVPN dispose de fonctionnalités telles que les connexions au navigateur Tor pour surfer anonymement sur le Web, tout en maintenant une position forte sur la confidentialité des clients.

- Private Internet Access VPN est une application pour iOS et Android qui peut prendre en charge jusqu’à 10 connexions simultanées différentes. Elle n’offre cependant pas trop de fonctionnalités supplémentaires et d’outils de confidentialité. Malgré tout, il est généralement considéré comme un bon service VPN.

- ExpressVPN est un service VPN doté d’un ensemble important et diversifié de serveurs distribués. Il a de solides pratiques en matière de confidentialité et d’information axées sur la sécurité et offre des fonctionnalités supplémentaires telles que le tunneling fractionné. Il utilise également le protocole OpenVPN.

Comment choisir un bon VPN?

Les VPN sont légaux en France, mais les utilisateurs et les organisations doivent vérifier s’ils sont légaux dans certains pays.

De nombreux VPN proposent des technologies extrêmement similaires, il peut donc être difficile de choisir celui qui fonctionnera le mieux. Les services VPN payants ont tendance à être plus fiables et à inclure davantage de fonctions de sécurité. Les services VPN réputés seront transparents quant à leur sécurité, leurs forces et leurs faiblesses, et leur transparence en publiant des audits tiers, par exemple. Les fonctions VPN supplémentaires comprennent le tunnelage divisé, l’accès au réseau Tor ou les connexions multi-sauts.

Une fois que les particuliers ont examiné les fonctions supplémentaires et trouvé un service qui leur convient, il est bon de commencer par un abonnement à court terme. De nombreux fournisseurs proposent des essais gratuits de leurs versions payantes. Certaines versions d’essai gratuites peuvent inclure une limite sur la quantité de données pouvant être utilisées.

Quelle est l’origine des VPN

La technologie VPN a été utilisée pour la première fois en 1996 lorsqu’un employé de Microsoft a développé le PPTP. Le protocole a créé une connexion privée plus sécurisée entre un appareil utilisateur et l’internet. En 1999, la spécification a été publiée.

Au début des années 2000, les VPN étaient surtout associés aux entreprises et utilisés par elles. La technologie n’était pas vraiment utilisée par les utilisateurs en ligne moyens. À cette époque, ils étaient utilisés par les entreprises pour accéder à des réseaux commerciaux privés. Dans ce cas d’utilisation, les entreprises pouvaient accéder aux données de l’entreprise depuis n’importe où tout en ayant l’air d’être au bureau. Le partage sécurisé de fichiers entre différents bureaux est devenu possible.

Ensuite, les normes de cryptage ont commencé à devenir plus puissantes et de nouveaux protocoles de tunnellisation ont été développés. À mesure que les particuliers ont commencé à prendre conscience des menaces potentielles en ligne et des problèmes de confidentialité, l’utilisation des VPN s’est étendue aux utilisateurs individuels, à domicile. Les scandales liés à la protection de la vie privée, tels que WikiLeaks ou les fuites de sécurité distinctes d’Edward Snowden, ont été injectés dans le zeitgeist moderne.

Vers 2017, les internautes américains ont appris que les FAI pouvaient collecter et vendre leur historique de navigation, et la neutralité du réseau est devenue un concept pour lequel les citoyens ont dû se battre – et qu’ils ont effectivement perdu. Un projet de loi a été adopté par la Chambre des représentants des États-Unis en 2019 pour ramener la neutralité du net, mais a finalement été bloqué par le Sénat. Depuis lors, différents États ont adopté des versions de lois sur la neutralité du net. Avec ces connaissances, l’utilisation des VPN est devenue un besoin plus légitime pour les individus.